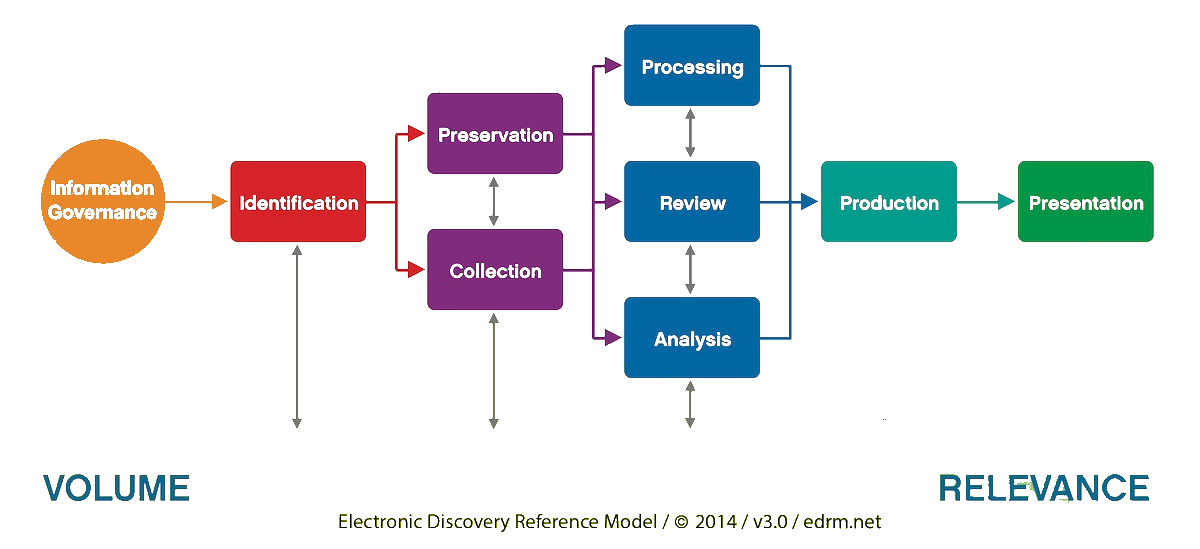

eDiscovery nach EDRM Standard und mit voller BYOD Integration

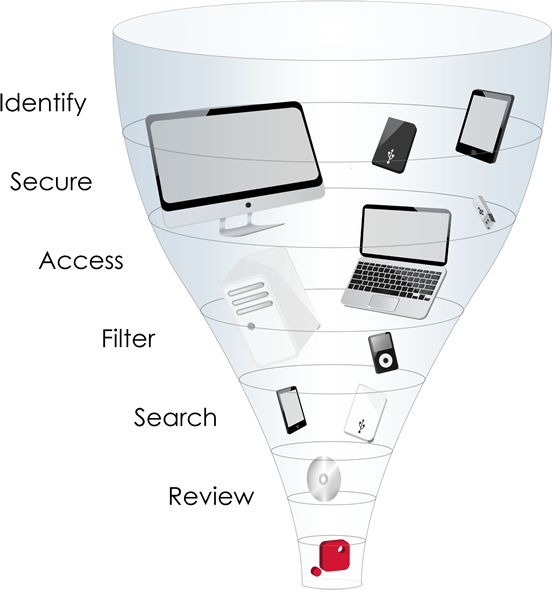

Identify | Secure | Access | Filter | Search | Review

Alle durch uns durchgeführten Beweissicherungen können auch als Beweismittel bei Gericht vorgelegt werden.

eDiscovery nach EDRM Standard und mit voller BYOD Integration

In unserem computerforensischen Labor können Ihre Daten auf einer sogenannten „Next Generation“ – eDiscovery-Plattform komfortabel remote analysiert werden.

Wir beschäftigen uns seit Jahren mit dem Thema eDiscovery und haben es uns zur Aufgabe gemacht, Unternehmen jeglicher Größe, Branche und Fallgröße mit der richtigen eDiscovery Lösung samt dem dazugehörigen abgestimmten Workflow zu unterstützen.

In unserem computerforensischen Labor können Ihre Daten auf einer sogenannten „Next Generation“ – eDiscovery-Plattform komfortabel remote analysiert werden. Genau diesem „Komfort“ hat sich unser Spezialisten-Team verschrieben. Über eine sogenannte SSO-Lösung („Single Sign On„) benötigen Sie nur einen Benutzernamen und ein Passwort, um per verschlüsselter Datenverbindung von Ihrem x-beliebigen Endgerät auf Ihre Daten zugreifen zu können.

Mit unserer aktuellen Lösung können Sie in zwei von drei Klassifikationsstufen auf volle CYOD (Choose your own device) setzen. In der höchsten Vertraulichkeitsstufe stehen Ihnen sogar die von uns vorkonfigurierten Notebooks zur Verfügung.

Als eines der führenden österreichischen Unternehmen im Bereich eDiscovery und Computerforensic können wir Ihnen entweder in einem persönlichen Gespräch ein auf Ihren Fall passendes IT-Sicherheitskonzept für den Zugriff konfigurieren, oder Sie können aus unseren drei vordefinierten IT-Sicherheitskonzepten auswählen. Als IT-Sicherheits-Spezialisten können wir je nach Fall auch sämtliche Lösungen entweder in einer Rechtsanwaltskanzlei oder direkt beim Klienten zeitnahe installieren und betreiben.

Unsere zum Einsatz kommende eDiscovery Lösung wurde vom Hersteller geprüft und abgenommen

Darüber hinaus verfügen wir über zwei vom Hersteller zertifizierte Administratoren sowie zwei weitere Projekt-Manager, welche Ihnen von der Datenaufbereitung über den Projekt-Workflow bis zum Support kompetent jederzeit – nötigenfalls auch außerhalb der Normalarbeitszeit – gerne zur Verfügung stehen.

Weiters können wir noch hervorheben, dass Ihre Daten in einem geschützten und redundant angebundenen Datencenter in Wien bereit stehen. Zu keinem Zeitpunkt werden Ihre Daten den geschützten Bereich verlassen, und Ihre Daten genießen zu jedem Zeitpunkt die Vertraulichkeit nach dem Österreichischen Datenschutzgesetz.

Senden Sie uns Ihre unverbindliche Anfrage

oder rufen Sie uns jetzt an

In unserem computerforensischen Labor können Ihre Daten auf einer sogenannten „Next Generation“ – eDiscovery-Plattform komfortabel remote analysiert werden.

Klassifizierung

Klassifizierung

Wir bieten im Rahmen unserer eDiscovery Projekte die folgenden Sicherheitsstufen an: Vertraulich, Streng vertraulich, Höchst vertraulich.

erfahren Sie mehr →

Rohdatenaufbereitung

Rohdatenaufbereitung

Deduplizierung, Hash Werte Berechnung, Metadaten Aufbereitung, Immaterial Itmes usw. sind nur einige Begriffe und Funktionen…

erfahren Sie mehr →

Reviewvorbereitung

Reviewvorbereitung

Gemeinsam mit Ihnen werden die Daten für den Review definiert und vorbereitet. Nach dem automatischen Import der Daten werden die importierten Daten…

erfahren Sie mehr →

Workflow & Coding

Workflow & Coding

In dieser Phase können wir Sie mit unserer „Predictive Coding“ Lösung unterstützen. 1st Level Review Im Zuge der Workflowdefinition werden die Auswahlmöglichkeiten „Coding“ für das Review-Team definiert. Das …

erfahren Sie mehr →

Präsentation

Präsentation

Nach dem „Legal Export“ der relevanten Dokumente wird das Projekt archiviert und kann bei Bedarf wieder aktiviert werden. Redaction Unter dem englischen Begriff redaction versteht man entweder das …

erfahren Sie mehr →Forensic Services

Computerforensik | IT-Security | IT-Consulting | Ethical Hacking

Wir unterstützen Sie und bereiten Sie für die folgenden Ereignisse vor: mögliche Hausdurchsuchungen (Mock Dawn Raid), Zertifizierungen (PCI/DSS), Projektunterstützungen etwa bei BYOD-Lösungen (Mitarbeiter bringen ihre eigenen digitalen Arbeitsgeräte mit), Erweiterung von IP-basierten Videoüberwachungssystemen, Personenschutz und Detektivtätigkeit.